|

|

|

|

|

FireEye, a leader in providing cyber security solutions, protects the most valuable assets in the world from those who have them in their sights. Our combination of technology, intelligence, and expertise - reinforced with the most aggressive incident response team - helps eliminate the impact of security breaches. We find and stop attackers at every stage of an incursion. With FireEye, you'll detect cyber attacks as they happen, understand the risk they pose to your most valued assets, and have the resources to quickly respond and resolve security incidents.

|

|

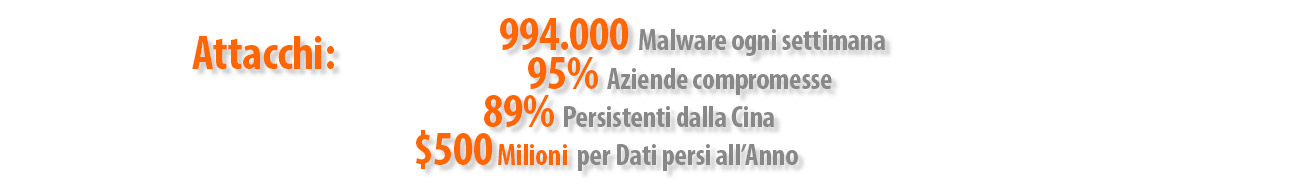

Sei sotto attacco o non sai di esserlo? Piattaforma di protezione delle minacce Vantaggi |

|

|

|

FireEye è la Soluzione per Prevenire, Individuare, Contenere e Risolvere! FireEye, approccio Multi-Vettoriale Attacchi avanzati Le difese tradizionali sono inefficaci Le piattaforme FireEye per la Prevenzione delle minacce |

|

Metodi e Tecniche dei nuovi Cyber-Attacks Drive-by Downloads |

|

Tipi di Attacco APTs (Advanced Persistent Threats) |

|

Changing Nature of Attacks Attacks are now changing rapidly. They are now customized to target individuals and job functions and may consist of the following: Coordinated Persistent Attacks |

|

|

|

Copyright © 2008 - 2017, MEDIALOGIC Tecnologie S.r.l. - Tutti i diritti riservati |